Начало работы

Подключение

Тесты производительности

Развёртывание

Использование данных

Загрузка данных

Миграция данных

Запрос данных

Управление кластерами

Обновление

Глобальное обслуживание

Масштабирование

Мониторинг

Безопасность

Лучшие практики

Технические принципы

Типы данных

Хранилище

Исполняющий движок

Потоковая обработка (Domino)

MARS3 Индексы

Расширения

Расширенные функции

Расширенный запрос

Федеративные запросы

Grafana

Резервное копирование и восстановление

Аварийное восстановление

Руководство

Настройка производительности

Устранение неполадок

Инструменты

Параметры конфигурации

SQL-команда

Часто задаваемые вопросы

Шифрование на уровне транспортного протокола обеспечивает безопасную связь между клиентами и сервером базы данных, повышая безопасность передачи данных. Администраторы могут указать метод шифрования для соединений между клиентами и сервером через файл pg_hba.conf.

SSL-соединения шифруют все данные, передаваемые по сети, включая пароли, запросы и возвращаемые результаты. Клиенты могут требовать обязательное использование SSL-соединений с сервером.

Примечание!

Шифрование SSL-соединений требует установки OpenSSL как на клиенте, так и на сервере, а также включения поддержки SSL при компиляции.

pg_hba.conf:hostssl all mxadmin 10.51.0.40/32 scram-sha-256Установите OpenSSL:

sudo yum install openssl openssl-develПерейдите в каталог кластера и используйте OpenSSL для выдачи сертификата:

cd $MASTER_DATA_DIRECTORYСоздайте запрос на сертификат сервера:

openssl req -new -text -out server.reqПримечание!

Пароль PEM не должен быть пустым (например, введите123456). Остальные поля можно оставить пустыми.

Создайте ключ с паролем и расшифруйте его:

openssl rsa -in privkey.pem -out server.keyПримечание!

Введите пароль PEM, указанный на предыдущем шаге.

Преобразуйте сертификат в самоподписанный сертификат:

openssl req -x509 -in server.req -text -key server.key -out server.crtОграничьте права доступа к закрытому ключу:

chmod og-rwx server.keyНастройте сервер YMatrix. Установите ssl в файле postgresql.conf в значение on, чтобы включить поддержку SSL при запуске сервера YMatrix:

gpconfig -c ssl -v off -m on

gpstop -u

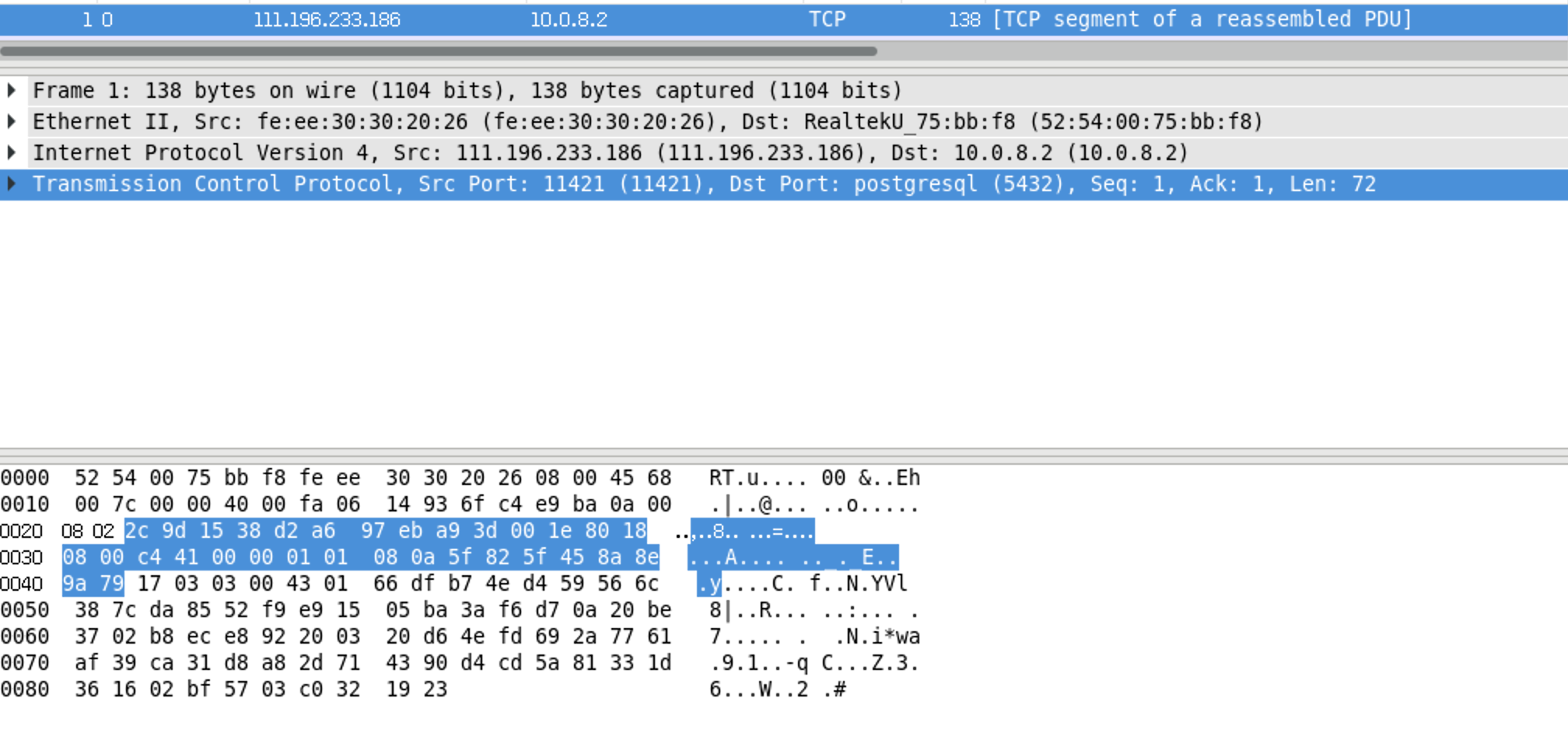

gpconfig -s ssl Захватите сетевой трафик с помощью tcpdump:

tcpdump -i enp33s0f0 -nn port 5432 -w /tmp/http.tcpdumpПроверьте SSL-соединение со стороны клиента (используйте другую машину в качестве клиента):

psql -h dev-150 -p 5432 -d postgres -U mxadminСоздайте таблицу и вставьте данные:

create table abcd(a text);

insert into abcd values('123456789');Откройте файл захвата пакетов в Wireshark:

Найдите шаблон вставленных данных '123456789' в захваченных пакетах (открытый текст не должен быть обнаружен).

sudo yum -y install wireshark

sudo yum -y install wireshark-gnome

wireshark /tmp/http.tcpdumpssl = no

ssl = off